Interlock-ransomware-toimijat ovat ottaneet käyttöön uuden ja entistä ovelamman hyökkäystekniikan, FileFixin, jonka avulla etähallintaohjelmia (RAT) voidaan levittää ilman näkyviä haittaohjelmavaroituksia. Samalla ryhmä on kehittänyt uuden PHP-pohjaisen Interlock RAT -variantin, joka on osoittautunut monivaiheisessa hyökkäysketjussa sekä pysyväksi että modulaariseksi uhkaksi.

Interlock on vuonna 2024 aktivoitunut ransomware-as-a-service (RaaS) -toimija, joka on nopeasti profiloitunut kehittyneenä ja modulaarisena uhkana. Ryhmä hyödyntää erityisesti FileFix- ja ClickFix-menetelmiä, joiden avulla se huijaa käyttäjiä suorittamaan PowerShell-komentoja ilman varsinaista haittaohjelman lataamista.

Keskeiset piirteet:

Ensimmäiset uhrit: Texas Tech University, DaVita, Kettering Health (syksy 2024)

Jakelutekniikat: FileFix (File Explorer -pohjainen social engineering), KongTuke-webinjektorit

Tunnusomaiset RAT-variantit: Node.js-pohjainen “NodeSnake” ja uudempi PHP-versio, molemmat pystyvät tiedonkeruuseen, lateral movementiin ja persistenssiin

C2-yhteydet: Käyttävät Cloudflare Tunnel -osoitteita (esim. trycloudflare.com) piilottamaan infrastruktuuria

Taktinen kehitys: Siirtyneet kevyisiin, anturien ja lokien ulkopuolelle jääviin toteutuksiin

Mikä tekee Interlockista erityisen?

Nopea sopeutumiskyky uusiin suojamekanismeihin

Monivaiheinen hyökkäysketju, joka alkaa harhauttavalla PowerShell-komennolla ja päättyy tiedon eksfiltraatioon, lateraaliliikkeeseen ja mahdollisesti kiristykseen

Kohdevalinta: sekä opportunistinen että kohdennettu; nähty erityisesti koulutuksen, terveydenhuollon ja julkisen sektorin verkoissa

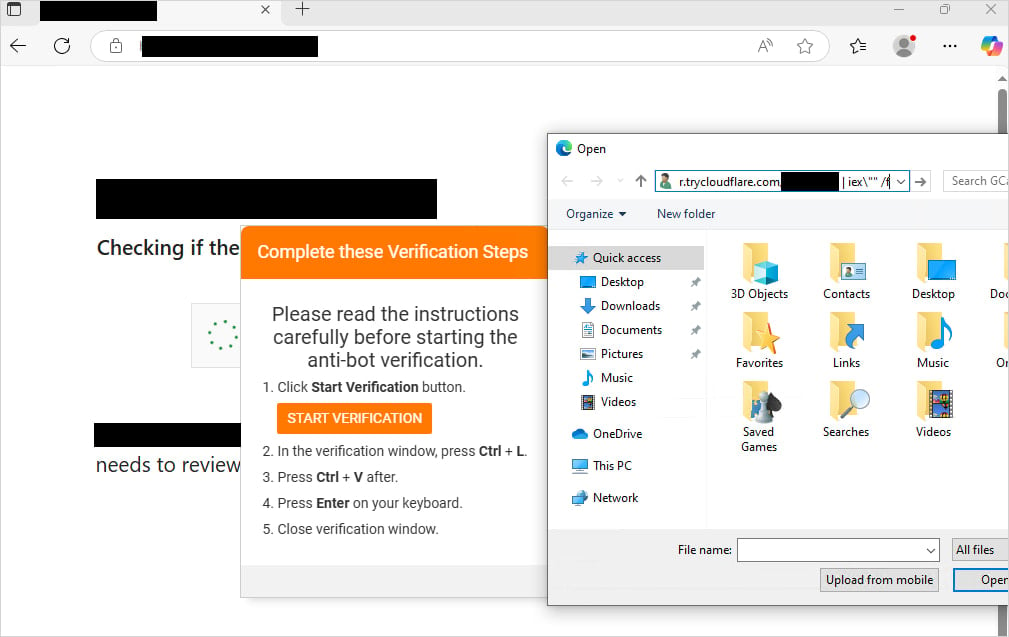

FileFix – ClickFixin seuraaja

FileFix on sosiaalisen manipuloinnin hyökkäystekniikka, jossa uhri harhautetaan liittämään näennäinen tiedostopolku Windowsin File Explorerin osoiteriville. Todellisuudessa tämä polku sisältää kommenttimuotoon naamioidun PowerShell-komennon, joka lataa ja suorittaa haitallisen koodin taustalla – usein ilman virheilmoituksia tai varoituksia1.

FileFix on kehitetty tunnetun ClickFix-hyökkäyksen pohjalta, mutta se käyttää hyväkseen turvallisina pidettyjä käyttöliittymäelementtejä (esim. File Explorer, .HTA-sovellukset) ilman varoitusikkunoita. Tämä tekee siitä erityisen tehokkaan keinojen yhdistelmän.

Kuva: The DFIR Report

RAT toteutuksessa: KongTuke & Interlock PHP-variantti

Hyökkäysketju alkaa KongTuke (tunnetaan myös nimellä LandUpdate808) -sivustoinjektoreilla. Sivut sisältävät skriptejä, jotka ohjaavat käyttäjää suorittamaan FileFix-komennon. Tämän seurauksena ladataan Interlock RAT -variantti, joka on tällä kertaa rakennettu PHP:n päälle.

Tämä uusi versio:

Tallentuu

AppData\Roaming\php\php.exehakemistoonKäynnistyy automaattisesti, käyttämällä komentoa kuten:

Exfiltratoi järjestelmäprofiilin JSON-muodossa sisältäen mm.

systeminfo,Get-NetNeighbor,Get-Service,tasklist,whoami,Get-PSDrive,ARPja Active Directory -tiedot1.

Tiedonsiirto tapahtuu Cloudflare Tunnel -välityspalvelun kautta, joka peittää hyökkääjien C2-palvelimet. Lisäksi RAT-ohjelmassa on kovakoodatut varmuus-IP-osoitteet (esim. 64.95.12.71, 184.95.51.165), jotka aktivoituvat jos ensisijainen tunneli epäonnistuu.

Tunnistetut toiminnot ja komennot

RAT pystyy seuraaviin toimiin saamiensa C2-komentojen perusteella:

EXE: lataa ja suorittaa Windows-ohjelman

DLL: lataa ja suorittaa .dll-tiedoston

rundll32.exekauttaCMD: suorittaa shell-komentoja

AUTORUN: asettaa itsensä käynnistymään automaattisesti

OFF: pysäyttää itsensä

Yhtenä esimerkkinä, schtasks /delete /tn Updater /f ajetaan osana siivousta ennen uuden haittakomponentin asentamista.

Toimintaketju – vaiheittainen hyökkäys

Spear phishing tai kompromissisivusto → FileFix-huijaus

PowerShell → PHP-pohjainen Interlock RAT

Tiedonkeruu → JSON-muotoinen exfiltraatio

C2-tunneli (trycloudflare.com) → komentojen vastaanotto

Persistenssi → Rekisteriavain & mahdollinen RDP-lateral movement

Mahdollinen Node.js-pohjainen jatko-RAT tai ransomware

Kohteet ja havainnot

Kohteina ovat mm. yliopistot, terveydenhuolto, pk-yritykset ja kuntaorganisaatiot

Hyökkäykset alkaneet toukokuussa 2025 ja aktivoituneet kesäkuussa

KongTuke on levinnyt globaalisti – hyökkäyssivustot näyttävät CAPTCHA-huijauksia ja suorittavat skriptejä käyttäjän puolesta

Suositukset & vastatoimet

1. Käyttäjätietoisuus ja koulutus

Tiedota henkilöstöä FileFixin ja ClickFixin eroista

Estä PowerShellin suoritus polkupohjaisista komennoista käyttöliittymissä

2. Tekninen torjunta

Tarkista polut:

AppData\Roaming\php\php.exe,wefs.cfgEtsi C2-yhteyksiä

trycloudflare.com-osoitteisiinTarkista rekisteriavain

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

3. EDR/AV/Network

Monitoroi anomaliapohjaisia

PowerShell -ep Bypass-suorituksiaSegmentoi RDP-liikenne ja estä lateral movement

Havaitse kovakoodatut fallback-IP:t ja DNS-pyynnöt epätyypillisille alidomaineille

IOC-esimerkkejä

SHA-256 (config.cfg):

28a9982cf2b4fc53a1545b6ed0d0c1788ca9369a847750f5652ffa0ca7f7b7d38afd6c0636c5d70ac0622396268786190a428635e9cf28ab23add939377727b0

C2-alidomainit:

existed-bunch-balance-councils[.]trycloudflare[.]comferrari-rolling-facilities-lounge[.]trycloudflare[.]com

Yhteenveto

Interlock-ransomware on siirtynyt merkittävään uuden sukupolven hyökkäysmalliin. Sen PHP-pohjainen RAT ja FileFix-toteutus yhdistävät kevyen jalanjäljen, C2-persistenssin ja ovelan sosiaalisen manipuloinnin. Tämä tekee siitä erittäin vaikean havaita ja katkaista alkuvaiheessa.