ChainLink-phishing – tietojenkalastelua luotetuilla ketjuilla

Johdanto: Tietojenkalastelu (phishing) on edelleen yksi yleisimmistä ja vaarallisimmista kyberuhista. Hyökkääjät ovat jatkuvasti kehittäneet uusia tapoja huijata käyttäjiä ja kiertää suojauksia. Yksi viimeaikainen ilmiö on niin kutsuttu ChainLink-phishing, ketjutettu tietojenkalastelutekniikka, joka hyödyntää uhrin luottamusta tunnettuihin verkkopalveluihin. Tässä hyökkäyksessä rikolliset käyttävät hyväkseen arkipäiväisiä, luotettuja työkaluja – kuten Google Drivea, Dropboxia ja Microsoftin palveluita – houkutellakseen uhrit ansaan. Tuloksena on “nollapäivän” phishing-hyökkäys, joka on erityisen vaikea havaita perinteisillä keinoilla. Tässä artikkelissa käymme läpi, miten ChainLink-phishing toimii vaihe vaiheelta, miksi se on niin tehokas ja huomaamaton, annamme esimerkkejä toteutuneista hyökkäyksistä sekä keinoja, joilla organisaatiot voivat suojautua. Lopuksi tarkastelemme selaimen roolia hyökkäyksen tapahtumapaikkana ja miksi tavanomaiset suojaukset eivät aina riitä.

Miten ChainLink-phishing toimii?

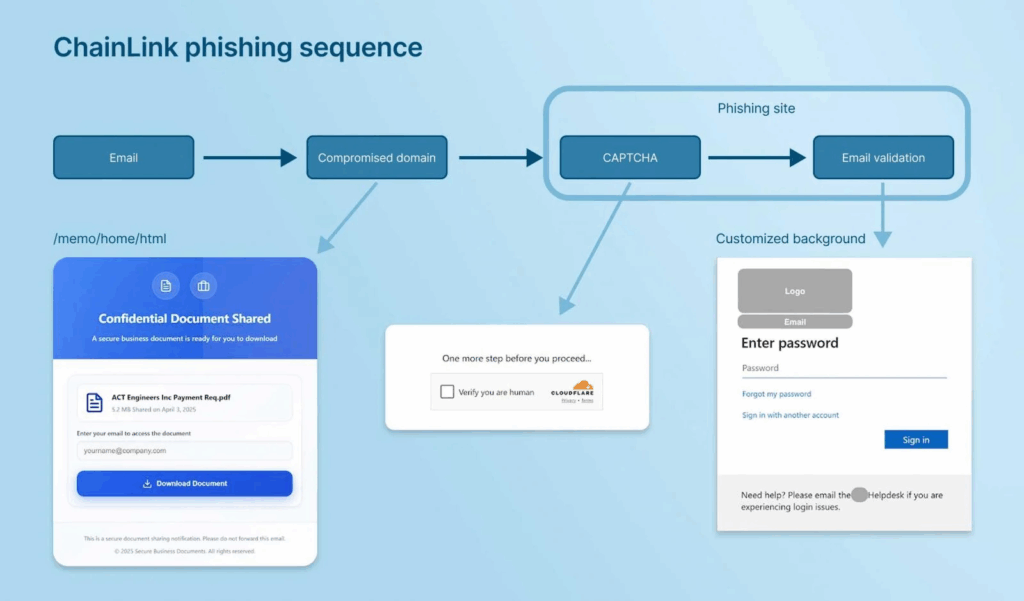

Ketjutettu hyökkäys: ChainLink-phishing eroaa perinteisestä tietojenkalastelusta siinä, että hyökkäys koostuu useista peräkkäisistä vaiheista eli ketjusta. Hyökkääjä ei yleensä lähetä suoraa linkkiä huijaussivustolle, joka olisi helppo tunnistaa epäilyttäväksi. Sen sijaan hyökkäys “ketjuttaa” useita uudelleenohjauksia ja luotettuja sivustoja toisiinsa, jolloin jokainen välivaihe näyttää käyttäjän silmissä uskottavalta. Alla on tyypillinen kulku, miten ketjutettu tietojenkalasteluhyökkäys etenee:

- 1. Houkutusviesti: Hyökkäys alkaa usein sähköpostilla (tai tekstiviestillä tms.), joka näyttää tulevan luotettavalta lähteeltä. Viestissä voidaan esimerkiksi teeskennellä jakavansa tiedosto Google Driven tai Dropboxin kautta, lähettää kutsu tarkastella asiakirjaa Microsoft SharePointissa, tai ilmoittaa saapuneesta sähköisestä faksista/PDF-tiedostosta. Koska lähettäjä tai sisältö vaikuttaa tutulta (esim. no-reply@dropbox.com tai FedExin ilmoitus), vastaanottaja ei heti epäile mitään.

- 2. Linkki luotettuun palveluun: Viestissä on linkki, joka vie käyttäjän tunnetun palvelun sivulle. Esimerkiksi sähköposti saattaa sisältää URL-osoitteen, joka johtaa Google Drive -tiedostoon tai Dropboxissa isännöityyn PDF-dokumenttiin. Koska osoite kuuluu tunnettuun ”hyvään” verkkotunnukseen kuten

drive.google.comtaidropbox.com, organisaation suodattimet päästävät sen läpi ja myös käyttäjä luottaa siihen. Joka ajattelee: “Tämähän on ihan oikea Google/Dropbox-linkki.” - 3. Välivaiheet ja uudelleenohjaukset: Kun käyttäjä klikkaa linkkiä, alkaa varsinainen ketjuttaminen. Alkuperäinen luotettu sivu saattaa sisältää uuden linkin (“Lataa dokumentti täältä” tms.) tai komentosarjan, joka ohjaa automaattisesti eteenpäin. Käyttäjä saatetaan esimerkiksi ohjata ensin Google Drivesta seuraavaksi toiseen palveluun, kuten Microsoftin OneDrive-sivulle, ja edelleen sieltä eteenpäin. Jokainen askel on huolellisesti suunniteltu näyttämään normaalilta. Hyökkääjät voivat myös lisätä prosessiin ylimääräisiä vahvistusvaiheita – esimerkiksi CAPTCHA-varmennuksen (“ole hyvä ja todista ettet ole robotti”) tai pyytää käyttäjää vahvistamaan sähköpostiosoitteensa ennen jatkoa. Tällaiset vaiheet eivät herätä epäilystä, koska käyttäjät ovat tottuneet niihin kirjautuessaan palveluihin. Samalla ne vaikeuttavat automaattisten suojajärjestelmien mahdollisuutta seurata hyökkäysketjua loppuun saakka.

- 4. Väärennetty kirjautumissivu tai lataus: Ketjun lopussa uhri päätyy varsinaiseen huijaussivuun. Se voi olla taitavasti laadittu väärennös tutusta kirjautumissivusta – esimerkiksi sivu, joka näyttää ulkoasultaan Microsoft 365 -kirjautumissivulta tai Dropboxin kirjautumiselta. Sivusto pyytää käyttäjää kirjautumaan sisään nähdäkseen jaetun tiedoston tai jatkaakseen prosessia. Usein hyökkääjät antavat uhrille vaihtoehtoja, kuten “Kirjaudu Google-tilillä” tai “Kirjaudu Office 365 -tilillä”, ja jäljittelevät aitojen palveluntarjoajien kirjautumislomakkeita. Kun käyttäjä syöttää käyttäjätunnuksensa ja salasanansa, tiedot välittyvät huomaamatta hyökkääjälle. Vaihtoehtoisesti ketjun lopputuloksena voi olla haitallisen tiedoston lataus käyttäjän koneelle (esimerkiksi troijalainen tai takaportti), naamioituna harmittomaksi PDF- tai Office-tiedostoksi.

- 5. Hyökkäyksen peittely: Jotta uhri ei heti tajua joutuneensa ansaan, hyökkääjät saattavat lopuksi ohjata hänet oikeaan sisältöön. Esimerkiksi eräässä havaitussa tapauksessa käyttäjän syötettyä sähköpostitunnuksensa ja salasanansa väärennetylle sivulle, selain avasi aidon PDF-dokumentin Google Drivesta. Näin uhri näki odottamansa tiedoston ja jäi siihen uskoon, että kaikki toimi normaalisti – kun samalla hänen tilitietonsa oli jo varastettu. Tällainen harhautus antaa hyökkääjille lisää aikaa käyttää saatuja tunnuksia ennen kuin uhri epäilee mitään.

Esimerkki ChainLink-phishing-hyökkäyksestä, jossa hyödynnetään kaapattua verkkotunnusta, CAPTCHA-tunnistusta ja sähköpostivahvistusta. Kuva: bleepingcomputer.com

Ketjutetun rakenteen ansiosta hyökkäys etenee ikään kuin “turvallista reittiä” pitkin: sähköpostiviesti läpäisee suodattimet, linkit aukeavat tavanomaisissa palveluissa, ja sivuketju tuntuu loogiselta jatkumolta. Vasta aivan lopussa paljastuu, että käyttäjä on antamassa kriittisiä tietojaan väärälle taholle tai lataamassa haitallista sisältöä. Monesti tähän mennessä on “liian myöhäistä” – kirjautumistiedot on jo luovutettu tai haittaohjelma asentunut.

Luotettujen palveluiden hyödyntäminen

ChainLink-phishingin ydin on käyttää hyväkseen organisaatioiden ja käyttäjien luottamusta tunnettuihin pilvipalveluihin ja verkkotyökaluihin. Hyökkääjät ikään kuin piiloutuvat luotettujen brändien selän taakse. Tässä joitakin esimerkkejä siitä, miten tunnettuja palveluita valjastetaan osaksi huijausketjua:

- Google Drive / Google Docs: Hyökkääjät voivat ladata Google Driveen haitallisen tiedoston (esim. PDF tai HTML-tiedosto) ja jakaa linkin siihen. Sähköpostin vastaanottaja näkee linkin

drive.google.com-osoitteeseen, mikä näyttää luotettavalta. Google Docsia on käytetty myös niin, että huijaussivu luodaan Google Dokumenttina tai Google Sites -sivustona, jolloin URL on Google-domainissa. - Dropbox: Dropboxin tiedostojakopalvelu on rikollisten suosiossa. Hyökkääjä voi lähettää tiedostonjaon suoraan Dropboxin järjestelmän kautta – esim. no-reply@dropbox.com -osoitteesta lähtee automaattinen viesti, jossa on linkki jaettuun tiedostoon. Vastaanottajan on vaikea erottaa, onko viesti peräisin aidolta yhteistyökumppanilta vai hyökkääjältä. Dropbox-linkin takana voi piillä esim. PDF, joka sisältää linkin eteenpäin huijaussivustolle. Tilastojen mukaan Dropbox on yksi eniten väärinkäytetyistä alustoista tällaisissa hyökkäyksissä.

- Microsoft OneDrive / SharePoint / Office 365: Microsoftin pilvipalvelut ovat laajasti käytössä yrityksissä, joten hyökkääjät hyödyntävät niitäkin. Yksi tapa on ladata haitallinen tiedosto OneDriveen tai SharePoint-sivustolle ja jakaa siitä kutsu. Toinen keino on käyttää Microsoft Azure -alustaa: hyökkääjä voi esimerkiksi isännöidä huijaussivunsa Azureen kuuluvalla

*.web.core.windows.net-osoitteella. Koskawindows.neton Microsoftin oma verkkotunnus, moni selain tai suojaustyökalu luottaa siihen oletusarvoisesti. On tapauksia, joissa väärennetty Office 365 -kirjautumissivu on ladattu uhrille suoraan tällaiselta Microsoftin aladomainilta. - Dokumenttien jakelu- ja allekirjoituspalvelut: Myös Adobe Sign, DocuSign, sekä yhteistyötyökalut kuten Canva ja Zoho ovat päätyneet hyökkääjien työkalupakkiin. Esimerkiksi DocuSign-palvelussa hyökkääjä voi lähettää uhrille allekirjoituspyynnön kaltaisen sähköpostin. Viesti tulee luotettavasta domainista (

docusign.nettms.), ja siinä on linkki “allekirjoitettavaan dokumenttiin”. Linkki saattaa johtaa väärennettyyn kirjautumissivuun tai ladata makroilla varustetun tiedoston. Nämä palvelut jopa lähettävät automaattisia muistutusviestejä (“et ole vielä avannut jakamaamme tiedostoa”), mikä hyödyttää hyökkääjää – viesti näyttää entistä aidommalta.

Kun edellä mainittuja alustoja käytetään väärin, ongelmana on, että organisaatioiden suojausjärjestelmät usein luottavat näihin domain-nimiin. Sähköpostin roskapostisuotimet saattavat päästää viestin läpi, koska linkit osoittavat vaikkapa Dropboxiin tai Adobeen eivätkä tuntemattomaan haittasivuun. Samoin työntekijöille on iskostettu, että tunnetut pilvitallennuslinkit ovat turvallisia – moni on tottunut avaamaan kollegan jakaman Google-dokumentin tai lataamaan tiedoston Dropbox-linkistä epäröimättä.

Miksi ketjutettu phishing on erityisen vaikea havaita?

Ihmisten näkökulmasta: Ketjuttamalla hyökkäyksen vaiheet tunnetuille sivustoille hyökkääjät hyödyntävät psykologista luottamusta. Käyttäjä ei näe mitään ilmiselvää punaista lippua. Lähettäjän osoite saattaa olla uskottava, viestin sisältö asiallinen ja linkin osoite tuttu. Selaimen osoiterivillä näkyy turvallinen https://-alku sekä tunnettu domain-nimi. Lisäksi hyökkääjät usein matkivat aidon käytön tuntua: esimerkiksi jos normaalistikin jokin palvelu pyytää CAPTCHA-varmistusta tai ylimääräistä kirjautumisvahvistusta, saman toistuminen huijausketjussa ei vaikuta oudolta. Käyttäjä luulee hoitavansa tavallista työasiaa eikä tajua ennen kuin liian myöhään, että tulikin luovuttaneeksi yrityksen tunnukset rikollisille.

Teknisten suojauksien näkökulmasta: Perinteiset tietoturvaratkaisut tunnistavat pääosin tunnettuja pahantekijöitä – haitallisia tiedostoja, mustalla listalla olevia verkkotunnuksia, epäilyttäviä sisällön piirteitä. ChainLink-tyyppisessä hyökkäyksessä nämä keinot eivät helposti tehoa, koska:

- Luotetut domainit läpäisevät suodatuksen: Sähköposti saapuu usein luotettavan palvelun kautta (esim. Dropboxin tai Google Driven lähettämänä). Secure Email Gateway -sähköpostisuojat on yleensä viritetty sallimaan tällaisten palvelujen viestit. Myös organisaation palomuurissa tai DNS-suodatuksessa Google, Microsoft ja muut vastaavat ovat sallittujen listalla. Täten ensivaiheen linkki “saa vihreää valoa” joka tasolla.

- Ei tunnettuja haittamerkkejä: Koska hyökkääjät käyttävät uusia, erityisesti luotuja välisivuja tai vasta kaapattuja tilejä tunnetuissa palveluissa, nämä eivät ole ennestään tietoturvatoimijoiden tiedossa. Domainin maine voi olla täysin puhdas (ehkä kyseessä on vasta luotu Azure-sivusto tai linkki, jota ei ole kukaan aiemmin raportoinut). Perinteiset mustat listat ja tunnistepohjaiset järjestelmät menevät tällöin harhaan, koska mitään “pahamaineista” ei teknisesti näy.

- Ei haittaohjelmaa tunnistettavaksi: Ketjussa ei välttämättä jaeta lainkaan suoraan haitallista tiedostoa. Jos hyökkäyksen tavoite on tunnusten kalastelu, ainoa “payload” on huijauslomake, joka kerää salasanan. Perinteinen virustorjunta tai jopa päätelaitteen EDR (Endpoint Detection and Response) ei hälytä, koska mitään ohjelmakoodia ei suoriteta uhrin koneella. Kaikki tapahtuu selaimessa käyttäjän toiminnan kautta.

- Selaimen omat suojaukset: Modernit selaimet (kuten Chrome tai Edge) sisältävät tietojenkalastelun esto-ominaisuuksia, jotka varoittavat tunnetuista huijaussivustoista. Mutta juuri ketjutetun hyökkäyksen idea on luoda uudet, ainutkertaiset sivut tai käyttää luotettuja alustoja niin ovelasti, ettei selain tunnista mitään poikkeavaa. Hyökkääjät voivat myös viivyttää haitallisen sivun näyttämistä siten, että automaattinen tarkistus ei ehdi reagoida. Esimerkiksi jos huijaussivulle pääsy edellyttää useita käyttäjän klikkauksia ja lomakkeen täyttöä, selaimen Safe Browsing -API ei välttämättä kokeile niin pitkälle.

- Eväys lokijäljille: Jotkin palvelut ominaisuuksineen voivat haitata tutkintaa. Esimerkiksi eräissä tapauksissa hyökkääjät käyttivät tiedostonjakopalvelun ominaisuutta, jossa jaettu linkki vanhenee tietyn ajan jälkeen tai on kertakäyttöinen. Tällöin, kun hyökkäys on ohi, linkki ei enää toimi ja jälkikäteen on vaikeampi selvittää mitä tapahtui. Myös automaattiset muistutusviestit (kuten DocuSignin lähettämät “allekirjoita dokumentti” -viestit) saattavat hämätä tutkintaa, koska ne luovat lisää liikennettä luotetuista lähteistä.

- Sosiaalisen manipuloinnin taitavuus: Hyökkääjien lisäämät vaiheet, kuten mainitut CAPTCHA-testit tai vaikkapa tekaistut “salasana on väärin, yritä uudelleen” -ilmoitukset, eivät pelkästään hämää ihmistä vaan myös torjuvat automatisoituja analyysityökaluja. Jos sähköpostitarkistin tai hiekkalaatikkopalvelu kohtaa linkkiä avatessaan CAPTCHA-haasteen, se ei pääse eteenpäin ilman ihmisen toimia – ja näin varsinainen huijaussivu jää analysoimatta.

Näistä syistä ketjutetut tietojenkalastelut ovat kuin “näkymättömiä ansoja”: ne eivät aktivoi perinteisiä hälytyskelloja IT-järjestelmissä ennen kuin on liian myöhäistä. Organisaatiolla saattaa olla käytössään koko arsenaali turvakerroksia – suodatetut sähköpostiyhteydet, DNS-esto, selainsuojaus, virustorjunta ja monivaiheinen tunnistautuminen – ja silti hyökkääjä onnistuu luikahtamaan läpi. Eräs turvallisuusasiantuntija tiivisti tilanteen toteamalla, että enää “tunnettu hyvä” ei ole turvallinen signaali: se mikä näyttää päällisin puolin hyvältä ja aidolta, voikin olla taitava valepuku pahalle.

Esimerkkejä ChainLink-phishing -hyökkäyksistä

Ketjutettuja tietojenkalasteluita on havaittu niin rikollisten massakampanjoissa kuin valtiollisten hakkeriryhmien kohdistetuissa operaatioissa. Alla muutamia tunnettuja esimerkkejä viime vuosilta:

- Valtiollinen APT29 ja pilvipalvelut (2022): Venäjään yhdistetty huippuhakkeriryhmä APT29 (alias “Cozy Bear”) käytti keväällä 2022 luotettavia pilvitallennuspalveluja hyökätäkseen länsimaisia diplomaatteja vastaan. Ryhmä lähetti kohteille (esim. suurlähetystöihin) sähköposteja, jotka näyttivät sisältävän tapaamisen esityslistan Google Drive- tai Dropbox-linkkinä. Todellisuudessa linkki johti ladattavaan HTML-tiedostoon (“EnvyScout”), joka uhrin koneella toimi pudottajana tuoden mukanaan lisähaitakkeita – mm. Cobalt Strike -työkaluun pohjautuvan takaportin järjestelmään. Koska hyökkääjät hyödynsivät Google Drivea ja Dropboxia tiedostojen toimittamiseen, sekä salauksella kätkivät haitallisen sisällön, oli hyökkäystoimintaa hyvin vaikea havaita perinteisillä keinoilla. Google ja Dropbox tekivät yhteistyötä tutkijoiden kanssa ja estivät kyseiset tilit, mutta tapaus osoitti, miten taitavasti valtiollinen toimija osaa “sulahtaa” luotettuun infraan välttääkseen paljastumisen.

- Dropbox-linkki ja väärennetty Microsoft-sivu (2024): Kyberturvallisuusyritys Darktrace raportoi tapauksesta, jossa asiakkaan työntekijöille tuli yrityksen ulkopuolelta sähköposti no-reply@dropbox.com-osoitteesta. Viestissä Dropbox ilmoitti, että yhteistyökumppani on jakanut tiedoston, ja antoi linkin PDF-dokumenttiin. PDF oli tallennettu Dropboxiin ja vaikutti alkuun harmittomalta, mutta sen sisältä paljastui linkki oudon oloiseen ulkoiseen verkkotunnukseen. Linkkiä klikanneet joutuivat sivustolle, joka näytteli Microsoft 365 -kirjautumissivua ja pyysi käyttäjätunnusta sekä salasanaa. Yksi työntekijä syötti tunnuksensa, jolloin hyökkääjät saivat hänen Office 365 -tilinsä hallintaansa. Vielä huomionarvoisempaa on, että hyökkääjät onnistuivat myös kiertämään tilillä olleen monivaiheisen tunnistautumisen – mahdollisesti kalastelemalla kertakäyttökoodin tai huijaamalla käyttäjää hyväksymään kirjautumispyynnön. Tämän jälkeen hyökkääjät loivat uhrin sähköpostiin sääntöjä piilottaakseen saapuvia viestejä (esim. siirtämällä tietyt viestit automaattisesti arkistoon) ja alkoivat lähettää uusia huijausviestejä uhrin tililtä eteenpäin organisaation sisällä. Tapaus havainnollistaa, miten yksi huomaamatta läpi päässyt ketjuhyökkäys voi johtaa koko tilin ja sitä kautta laajemman verkoston kompromettoitumiseen.

- Pakettihuijaus Google Drivella (2018): Eräässä laajalle levinneessä kampanjassa huijarit esiintyivät toimituspalvelu FedExinä lähettäen sähköpostia, jossa väitettiin paketin toimituksen epäonnistuneen. Vastaanottajaa kehotettiin tulostamaan toimituslomake linkistä. Linkki vei Google Driveen, josta käyttäjä latasi PDF-tiedoston – ja siinä samassa hänen koneelleen asentui haittaohjelma (tunnettu nimellä “Lebalcopy”). Google Drive toimi siis haittaohjelman jakelukanavana. Koska harva kyseenalaistaa Google Drive -linkin turvallisuuden, moni käyttäjä suoritti latauksen epäröimättä. Tämän kaltaiset tapaukset osoittavat, että huijaus voi kätkeytyä usean brändin taakse: sähköposti näytti tulevan FedExiltä, lataus tapahtui Googlen palvelusta, mutta lopputuloksena oli rikollisten hyöty.

Edellä mainitut esimerkit ovat vain muutamia tapauksia. Niiden pohjalta tutkijat ovat havainneet, että lähes kaikki suositut pilvi- ja yhteistyöpalvelut ovat potentiaalisia väärinkäytön kohteita. Erään selvityksen mukaan vuonna 2024 jopa noin 9% kaikista tunnistetuista tietojenkalastelukampanjoista hyödynsi jotain tunnetuista dokumenttienjakopalveluista. Yleisimpänä alustana oli Dropbox, mutta myös Microsoftin SharePoint/OneDrive, Adobe, DocuSign, Google Docs sekä muut olivat edustettuina merkittävissä määrin. Tämä trendi pakottaa organisaatiot miettimään uusia tapoja erottaa, milloin luotetussa ympäristössä tapahtuukin jotain vilpillistä.

Kuinka organisaatiot voivat torjua ketjutettuja hyökkäyksiä?

ChainLink-phishing on hankala vastustaja, mutta ei mahdoton. Parhaiten suojautuminen onnistuu yhdistämällä ihmisten valveutuneisuus ja nykyaikaiset teknologiat. Tässä keskeisiä keinoja torjua tällaisia hyökkäyksiä:

- Koulutus ja tietoisuuden kasvattaminen: Teknologia yksin ei riitä, jos käyttäjät eivät tunnista huijauksia. Organisaatioiden tulisi kouluttaa työntekijöitään säännöllisesti uusimmista phishing-menetelmistä. On tärkeää korostaa, että myös luotettavilta näyttävät viestit voivat olla huijauksia. Käyttäjiä kannattaa opastaa tarkistamaan epäilyttävät yksityiskohdat: esimerkiksi kysymään itseltään “Miksi tämä tiedosto jaetaan Google Drivella eikä suoraan lähettäjän omasta järjestelmästä?” tai “Onko normaalia, että Dropbox-linkin klikkaus pyytääkin Office 365 -tunnuksiani?”. Pieni terve epäluulo ja varmistaminen toisella kanavalla (esim. soittamalla lähettäjälle) on parempi kuin sokeasti luottaa brändiin.

- Sähköpostien ja linkkien tarkempi valvonta: Organisaatiot voivat päivittää sähköpostisuodattimiaan tunnistamaan epäsuoria hyökkäyksiä. Tämä voi tarkoittaa sitä, että turvajärjestelmä avaa automaattisesti sähköpostissa tulleita pilvipalvelulinkkejä sandbox-ympäristössä ja tarkkailee, johtaako linkki edelleen jonnekin epäilyttävään osoitteeseen. Lisäksi voidaan ottaa käyttöön URL-uudelleenkirjoitusta ja reaaliaikaista seurantaa: linkin klikkaus ohjataan ensin turvapalvelun kautta, joka analysoi ketjun ennen kuin käyttäjä näkee mitään. Jos ketjussa havaitaan outoja uudelleenohjauksia tai lomakkeita, yhteys voidaan katkaista ajoissa.

- Selaintason suojaukset: Koska selain on se “viimeinen taistelualue”, organisaatioiden kannattaa harkita suojautumista suoraan siellä. Jotkut uudet ratkaisut – esimerkiksi selaimeen asennettavat laajennukset tai selainpohjaiset tietoturva-agentit – tarkkailevat käyttäjän toimintaa reaaliajassa. Ne voivat havaita, jos käyttäjä on syöttämässä salasanaa sivulle, joka ei kuulu oikeaan palveluun, tai jos lomake yrittää lähettää tietoja epäilyttävään osoitteeseen. Tällainen käyttäytymisanalyysi voi pysäyttää hyökkäyksen juuri kriittisellä hetkellä, ennen kuin tunnukset lähtevät hyökkääjälle. Myös selainpohjainen eristystekniikka (browser isolation) voi auttaa: epäilyttävät linkit avataan eristetyssä virtuaaliympäristössä, jossa haitta ei pääse leviämään eikä lomakkeen syöttö paljasta oikeita tunnuksia.

- Zero Trust – “Älä luota, varmista” -malli: Organisaatioiden tulisi omaksua oletus, että mikään ulkopuolinen sisältö ei ole automaattisesti luotettavaa – vaikka se tulisi tunnetusta lähteestä. Käytännössä tämä voi tarkoittaa esimerkiksi sitä, että kaikkia kolmannen osapuolen jakamia tiedostoja käsitellään varoen: ladataan ne ensin erilliseen tarkistukseen, estetään niiden makrojen suoritus, tai avataan ne vain selainpohjaisessa katselutilassa. Lisäksi pääsynhallinnassa voidaan toteuttaa ehtoja: jos joku kirjautuu yritystunnuksilla epätavallisesti uuden palvelun kautta tai oudosta sijainnista, pyydetään ylimääräinen varmistus tai estetään toiminto. Nämä toimet voivat rajoittaa vahinkoja, jos tunnuksia kuitenkin kalastellaan.

- Monivaiheinen tunnistautuminen ja kirjautumisseuranta: Vaikka monivaiheinen tunnistautuminen (MFA) ei ole täydellinen suoja (kuten nähtiin, huijarit voivat joskus kiertää senkin), se lisää silti hyökkääjälle vaadittavaa työtä ja usein estää massahyökkäykset. On suositeltavaa ottaa MFA käyttöön kaikissa pilvipalveluissa ja erityisesti sähköpostissa. Lisäksi organisaation tulee seurata kirjautumislogiikkaa: modernit tietoturva-alustat pystyvät havaitsemaan, jos yhtäkkiä tapahtuu kirjautumisia maista tai IP-osoitteista, joista työntekijöitä ei yleensä kirjaudu, tai jos tunnuksella tehdään epätyypillisiä toimenpiteitä (kuten luodaan sääntö, joka piilottaa tietyt viestit). Tällaisista poikkeamista tulee hälyttää heti. Juuri näin paljastui edellä kuvattu tapaus: ulkomailta tulevat kirjautumiset VPN:n kautta Microsoft-tilille herättivät lopulta hälytyskellot.

- Tiivis yhteistyö palveluntarjoajien kanssa: Koska hyökkäykset käyttävät laillisia palveluja väärin, yritysten on hyvä pitää yhteyttä näiden palvelujen tarjoajiin. Esimerkiksi jos organisaatio huomaa, että sen nimeä käytetään huijauksessa (vaikkapa väärennetty OneDrive-sivu), siitä kannattaa ilmoittaa Microsoftille, Googlelle tai asianomaiselle taholle. Suuret pilvipalveluyritykset pyrkivät poistamaan väärinkäyttöä aktiivisesti, kunhan saavat tiedon. Myös viranomaisten ja tietoturvayhteisön varoitukset (CERT-ryhmät, kyberturvallisuuskeskukset) auttavat pysymään ajan tasalla uusista huijaustrendeistä.

Yhteenvetona, paras puolustus on kerroksellinen: yhdistetään tekniset ratkaisut, jotka tunnistavat ketjutetun hyökkäyksen merkkejä, ja organisaation kulttuuri, jossa käyttäjät uskaltavat kyseenalaistaa outojakin yksityiskohtia. Aina kun saat viestin, joka vaatii kirjautumaan sisään jonkin linkin kautta, pysähdy miettimään – onko tilanne normaali, vai voisiko tässä piillä huijaus?

Selaimen rooli ja perinteisten suojauksien rajoitukset

ChainLink-phishing tuo esiin sen tosiasian, että selain on nykyään se paikka, jossa hyökkäykset tapahtuvat. Työntekijät tekevät lähes kaiken selaimella: lukevat sähköpostit webmailista, käsittelevät dokumentteja pilvessä, syöttävät lomakkeita ja salasanoja verkossa. Tämä keskeinen asema tekee selaimesta houkuttelevan maalitaulun – ja valitettavasti monissa organisaatioissa selain on vielä alisuojattu verrattuna esimerkiksi palvelimiin tai työasemiin. Vaikka palomuurit ja virustorjunta suojaisivat verkkoa ja laitteita, selainyhteydet luotettuihin palveluihin saavat usein kulkea vapaasti.

Perinteiset suojaukset, kuten aiemmin todettiin, perustuvat pitkälti tunnistamaan tunnettuja huonoja asioita. Ne ovat kuin portinvartijoita, jotka on koulutettu päästämään hyvät ja pysäyttämään pahat. ChainLink-hyökkäys hämää portinvartijat pukeutumalla hyväksi: se käyttää aitoja palveluita kulkureittinään. Siksi moni organisaatio ei edes näe hyökkäystä ennen kuin vahinko on tapahtunut. Sähköposti menee läpi, koska se tuli luotetusta domainista. Verkkoportti on auki, koska käyttäjä selaa tuttuja sivuja. Työaseman turvaohjelma ei huomaa mitään, koska mitään ohjelmaa ei asenneta – käyttäjä itse antaa avaimet hyökkääjälle kirjautumalla.

Tämä ei tarkoita, että perinteisistä suojista olisi tullut hyödyttömiä, mutta ne eivät yksin riitä uudenlaisia tekniikoita vastaan. Tarvitaan dynaamisempaa ja kontekstuaalisempaa suojausta. Esimerkiksi sen sijaan, että luotettaisiin vain domainin maineeseen, täytyy tarkastella sivun sisältöä ja tarkoitusta: pyytääkö sivu yllättäen kirjautumistietoja? Onko sivulla elementtejä, jotka matkivat tunnettua brändiä (mutta domain ei oikeasti kuulu kyseiselle brändille)? Nämä ovat asioita, jotka nykyaikaisen kalastelusuojan pitäisi osata huomioida reaaliaikaisesti. Juuri tämän vuoksi monet asiantuntijat suosittelevat siirtämään huomiota enemmän selainpuolelle – “siihen, missä hyökkäys konkretisoituu” – perinteisen verkon reunasuojauksen lisäksi.

Yhteenvetona: ChainLink-phishing alleviivaa sen, että luottamus verkossa voidaan kääntää hyväuskoisia vastaan. Hyökkääjät käyttävät arjen työkaluja meidän pettämiseksemme. Organisaatioiden on vastattava tähän haasteeseen päivittämällä niin tekniset turvatoimensa kuin käyttäjien osaaminen nykypäivän uhkia vastaavaksi. Selailkaamme siis jatkossakin tarkkaavaisesti – jokainen ylimääräinen tarkistus klikkauksen kohdalla voi estää ketjureaktion, joka muutoin johtaisi tietomurtoon.

Lähteet:

- BleepingComputer – ChainLink Phishing: How Trusted Domains Become Threat Vectors (18.6.2025)

- Palo Alto Networks – Legitimate SaaS Platforms Being Used to Host Phishing Attacks (23.8.2022)

- Darktrace – Darktrace Releases Annual 2024 Threat Insights (19.2.2025)

- Microsoft – Phishing campaign impersonates Booking.com, delivers a suite of credential-stealing malware (13.3.2025)

- BetaNews – Phishing attacks increase by more than 100 percent (13.4.2023)